Dlaczego potrzebujesz audytu IT? Audyt informatyczny

Istnieje wiele powodów, dla których audyt IT jest ważny i dlaczego go potrzebujesz. Ponieważ tak wiele organizacji wydaje duże sumy pieniędzy na technologię informacyjną, aby czerpać korzyści ze zwiększonego bezpieczeństwa cybernetycznego i bezpieczeństwa danych, muszą one zapewnić, że te systemy informatyczne są niezawodne, bezpieczne i nie są podatne na cyberataki.

Audyt IT jest kluczowy dla każdej firmy

Audyt Virtline daje wiedzę, że systemy IT są odpowiednio chronione i zarządzane, aby uniknąć wszelkiego rodzaju naruszeń. Innym powodem, dla którego warto rozważyć audyt IT, jest to, że jest opłacalny w tym sensie, że pokaże dokładnie, jakich usług potrzebujesz, a bez których Twoja firma może się obejść. Dodatkowo, ponieważ technologia, z której korzystamy, rozwija się tak szybko, audyt IT może poinformować Cię, które z Twoich systemów i narzędzi są przestarzałe.

Innym ważnym powodem, dla którego Twoja firma musi przeprowadzić audyt IT, jest „shadow IT”, czyli wykorzystanie aplikacji i narzędzi bez wiedzy działu IT Twojej firmy. Może to obejmować sprzęt, oprogramowanie, usługi internetowe lub aplikacje w chmurze.

Cele audytu IT

- Ocena aktualnie istniejących systemów i procesów, które działają w celu zabezpieczenia danych firmy.

- Ustalenie, czy istnieje potencjalne ryzyko dla zasobów informacyjnych firmy i znalezienie sposobów na zminimalizowanie tego ryzyka.

- Weryfikacja wiarygodności i integralności informacji.

- Ochrona wszystkich aktywów.

- Sprawdzenie, czy procesy zarządzania informacjami są zgodne z przepisami, politykami i standardami dotyczącymi IT.

- Ustalenie nieefektywności w systemach IT i związane z nimi zarządzanie.

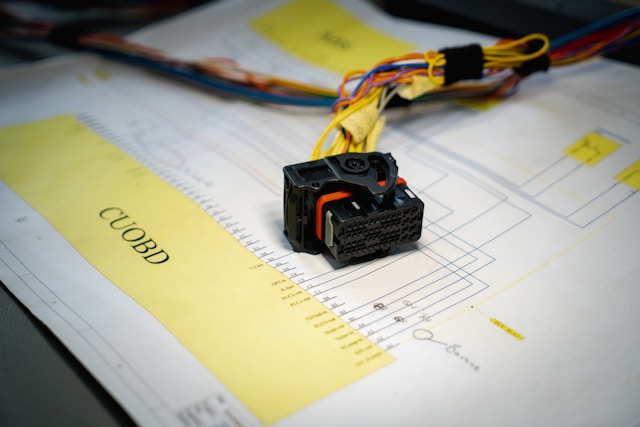

Bezpieczeństwo danych firmy

Załóżmy na przykład, że Twoja firma używa Zoom do swojego oprogramowania do wideokonferencji, a nowy pracownik pobiera aplikacje bez zgody przełożonego lub kogokolwiek z działu IT. Stwarza to luki w zabezpieczeniach, mimo że wiele aplikacji jest nieszkodliwych. Funkcje takie jak udostępnianie plików, przechowywanie i współpraca mogą stanowić zagrożenie dla poufnych danych Twojej firmy, zwłaszcza że nie są one monitorowane przez działy bezpieczeństwa i IT.

Zasadniczo będziesz chciał zebrać informacje i wykonać niezbędne planowanie, a następnie uzyskać zrozumienie istniejącej struktury. Na etapie oceny wszelkie dowody, które mogły zostać zebrane podczas audytu IT, określą, czy systemy informatyczne chronią aktywa, zachowują integralność danych i działają skutecznie, aby osiągnąć cele i zadania firmy.